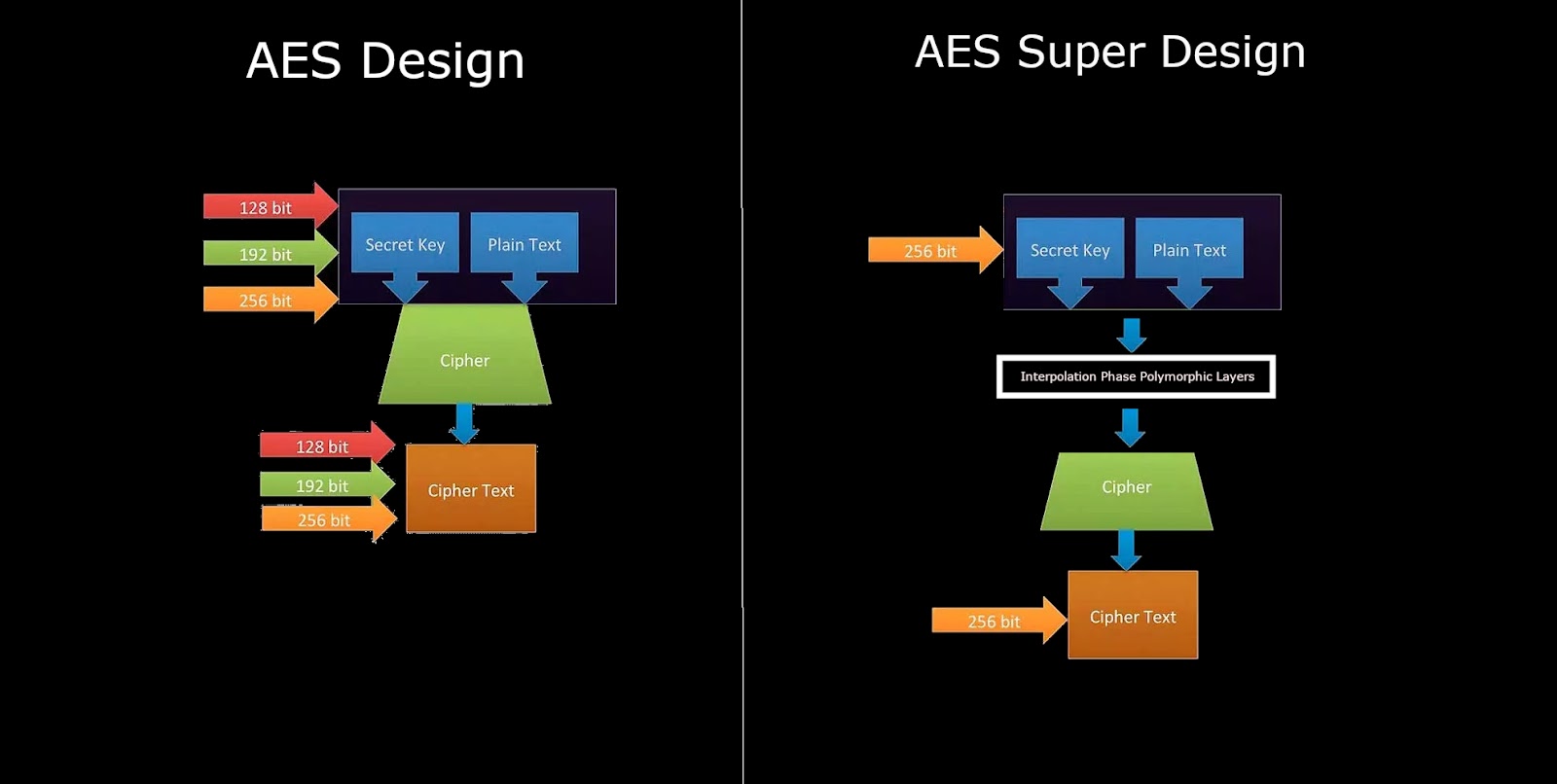

AES-256 vs AES-Super(Resumen)

Una imagen mas que mil palabras.

Aun que AES-256 es muy seguro. no es inmude a la fuerza bruta por alguna superComputadora, que quizas algun gobierno posea

el cifrado de 256 bits hasta donde se sigue siendo inexpugnable(para Computadoras Normales) y aunque ha habido intentos con AES-128, intentar romper una clave 256 bits requiere, 2128 veces más potencia de cómputo por fuerza bruta, ya que estamos hablando de pasar de 2 128 posibles valores a 2 256 posibles valores. Y aun teniendo semejante potencia de cálculo, el tiempo para descifrar una sola clave sería más del doble de la edad total del universo, así que podemos estar tranquilos sobre la seguridad de nuestros datos cuando estén cifrados bajo AES-256. otra cosa es, que irrumpa la Computación Cuántica y le dé la vuelta como un calcetín a todo este tipo de tecnologías. sin embargo ni siquiera una computadora cuantica podria con AES-Super solo daria vueltas en circulo por mas poder de calculo que tenga no avanzaria nada y al superar el umbral de intentos el cifrado se rompe corrompiendo los datos y el password apartir de ahi hasta una computadora cuantica estaria siguiendo un agujero de conejo.

AES-Super

AES-Super tiene todo lo que AES-256 puede ofrecer y ademas es inmune a la fuerza bruta el algoritmo de fase polimorfica agrega mas seguridad ni siquiera una computadora cuantica podria reventar esa encriptacion seria como tirar un granito de mostasa en la playa de florida e ir al dia siguiente a buscarlo con la tecnologia de un Neandertales,seria inutil supongamos que alguien intenta descifrarlo por fuerza bruta con una Super Computación Cuántica al superar el umbral de intentos el cual es ramdon entre 25-12512 ese rango es increiblemente peque;o comparado con la cantidad maxima posible cada intento que se hace modifica la capa de abstraccion polimorfica en pocas palabras el archivo cambia pero sigue manteniendo su contenido intacto siempre y cuando no sea superado el umbral de intentos hasta la cantidad de intentos esta encriptada al superar el umbral el password es corrompido sin ningun aviso previo y cuando quizas logren obtener exito el password obtenido sera uno falso sin mensionar que la informacion estara corrupta tambien para realizar pruebas tendrian que hacer backups multiples del archivo que intentan descifrar para hacer pruebas nuevas cada vez que descifren un archivo y se den cuenta que la informacion esta corrupta sin mensionar que el passwords que obtuvieron para descifrar el archvio es falsa con respecto al original y no hay forma que sepan en que momento deban de cambiar a otro backup diferente hasta que logren encontrar un password falso hasta ahi se daran cuenta Ganador AES-Super

Leer Todo

Leer Todo

En los tiempos que corren mantener nuestra información segura es vital. Por ello, hasta los propios usuarios están comenzando a darse cuenta de que un sistema de cifrado para sus documentos es la opción mejor, lo cual previene problemas incluso si te han hackeado el PC. En este sentido, hay un sistema de cifrado que podría considerarse como el más usado por empresas y gobiernos y que nos permitirá estar seguros: AES-256 bits.

A diferencia de lo que se podría creer hace años, los mejores cifrados(Publicos) no parten de empresas privadas como Google,Facebook,Apple o cualquiera que se dedique a la criptografía. La mayoría proviene de gobiernos, normalmente del gobierno de los EE.UU. (No me extrañaria que tubieran un algoritmo como el mio oh mejor aun que para ser sincero No Creo que sea mejor que el mio ya que el Exploit Que desarrollo La NSA EternalBlue Y DoublePulsar Encontre Muchas Formas de mejorarlo Pero Tambien confieso que aprendi mucho de ese exploit Hasta desarrolle Uno Para Android y iOS). ya que es el principal impulsor de herramientas para proteger sus agencias federales como la NSA y mantener alejado de grupos peligrosos todo lo que tiene que ver con la Sacrosanta «seguridad nacional». Que es lo que parece obsesionarles de manera constante pasen los años que pasen. ¿Si no, cómo iban a tener la información más confidencial en secreto y, por tanto, bien cifradas?

Esto no es distinto para el tan conocido AES, por el hecho de que fue adoptado por el gobierno federal y como pasó con Internet en su momento, actualmente es un estándar de la industria que mantiene seguros a día de hoy nuestros datos y hemos de agregar que lo hace con una enorme eficiencia. Eso sí, nos movemos dentro de entornos de la informática tradicional, cuyos métodos de fuerza bruta, por ejemplo, no son suficientes en ocasiones para descifrar sistemas como este pero en un futuro, la llegada de la Computación Cuántica podría cambiar por completo las reglas del juego, ya que los nuevos equipos estarían en disposición de multiplicar tanto la capacidad de proceso de un sistema informático que esa posibilidad de descifrar algo a lo largo de cientos o miles de años se reduciría a… ¿unos pocos minutos? O Incluso A ¿Unos Pocos Segundos? Aqui es Donde entre en Mi Algoritmo el Cual Eh LLamado AES-256 Super

Mientras ese (¿aterrador?) futuro llega, quedémonos con saber cuáles son los secretos que encierra este tipo de codificación de datos y cómo funcionan en el mundo actual.

AES-192/128/256

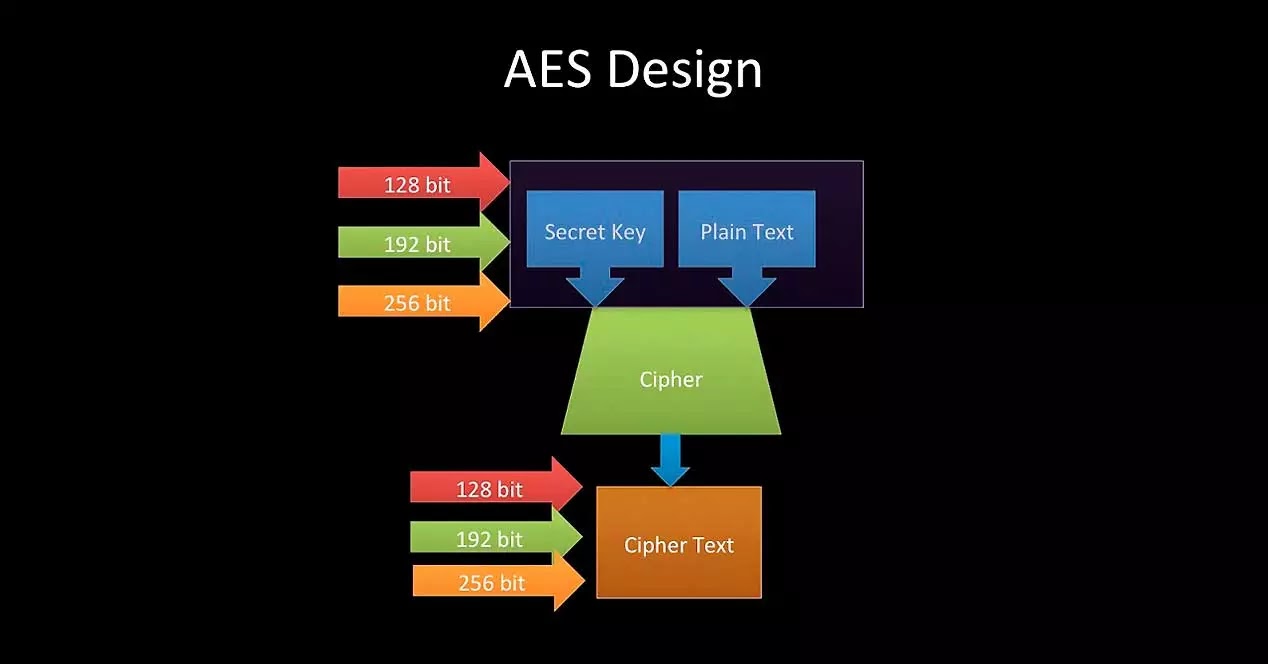

Actualmente, hay tres tipos de cifrado AES: 128bits, 192bits y 256bits, donde este último por su longitud en el número de bits es el más seguro. Esto se diseñó basándose en la Ley de Moore, ya que las primeras pruebas demostraron que, en un tiempo relativamente corto, la potencia de los procesadores podría romper el cifrado más débil y, por tanto, con menor número de bits en periodos de tiempo cada vez más bajo.

Por ello, aunque este tipo de encriptación empezó con 56 bits de longitud, rápidamente se cambió a los tres tipos nombrados para hacerlo más seguro. Advanced Encryption Standard o AES tiene una ventaja bastante clara frente a otros competidores: tiene una naturaleza abierta, lo cual significa que se puede usar tanto dentro del ámbito público como en el privado, ya sea para fines comerciales o no. Aunque la naturaleza de estas decisiones deben tomarse siempre en función de la importancia de lo que queremos proteger.

Además, es un sistema de clave simétrica, lo cual le otorga una mayor seguridad, ya que la clave usada debe ser conocida para el cifrado como para el descifrado y tanto emisor como receptor necesitan una copia de la llave maestra correspondiente. Esto tiene una importante ventaja en el rendimiento de un sistema de cifrado, puesto que como se obliga a remitente y destinatario a saber la clave, se requiere menos potencia computacional para hacer viajar la información, puesto que siempre va segura. Esto es lo que nos asegura que un archivo solo pueda ser abierto por el mismo sistema que ha codificado los datos en AES-256.

Algoritmo AES-192/128/256

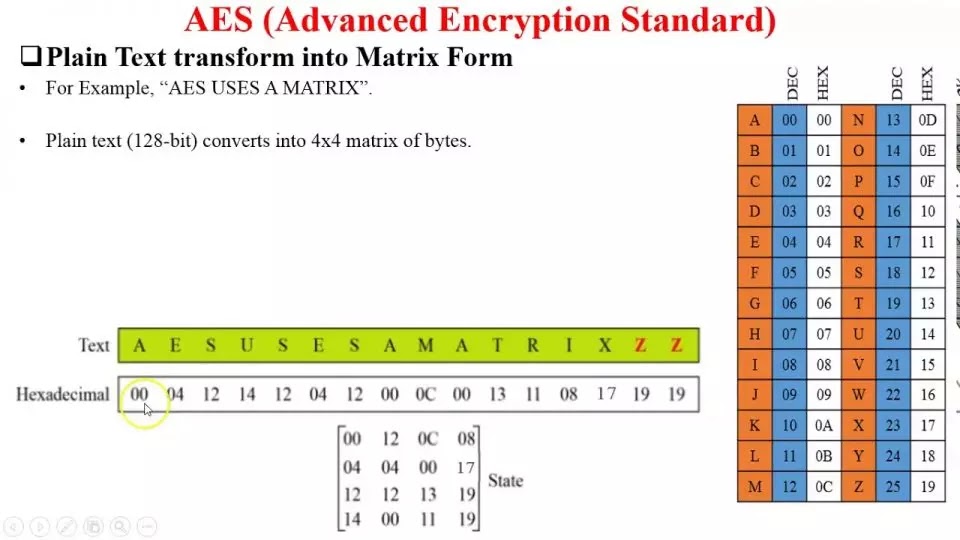

Para entender el funcionamiento del cifrado AES hemos de entender que la información original sufre una transformación, donde los significantes binarios son modificados de tal manera que sin el decodificador pertinente no se pueden entender. Entiéndase significante como el código binario que codifica lo que son datos e instrucciones que el procesador ha de ejecutar. Así pues, de la misma manera que un conjunto de letras y números ilegibles para nosotros no tiene sentido alguno, para un procesador tampoco salvo que le digamos qué regla debe aplicar para terminar por entenderlo.

Todo se basa en bloques, concretamente bloques de 128 bits, los cuales se organizan en una matriz de cuatro por cuatro con cada byte en una posición de la misma. Ocho bits por byte nos dan los 128 bits mencionados y por ello al cifrar la información no se altera el tamaño de la misma gracias a las matrices. AES es un sistema de sustitución y permutación, el cual debe su alta seguridad gracias a que la clave inicial o semilla que le va a servir a través de una fórmula generar claves nuevas que al mismo tiempo se utilizarán para codificar los datos. ¿Un poco de lío? Tranquilos, el proceso seguro que lo cogéis rápido. Es este…

El proceso de cifrado AES

Cada byte de datos se sustituye por otro mediante una tabla predeterminada para a continuación coger cada matriz 4×4 y moverla de la siguiente manera, tal y como os indicamos justo a continuación justo aquí debajo:

- Los bytes de la segunda fila se mueven un espacio a la izquierda.

- Los bytes en la tercera fila se mueven dos espacios.

- En cuanto a los de la cuarta fila, estos se mueven tres espacios

- Finalmente, se mezclan las columnas y se añade la clave inicial al conjunto y vuelta a empezar.

Esto genera un texto cifrado que nada tiene que ver con el original y que para descifrarlo se requiere hacer los pasos inversos conociendo previamente dicha clave. Algo parecido a lo que podeís ver en la tabla que os dejamos justo aquí debajo y que marca las equivalencias de cara uno de los caracteres que se uti lizan en este tipo de codificación. Como podéis ver, no es algo sencillo de ver y que se realizar de una forma automática entre los sistemas protegidos con cifrado AES.

Debemos decir que cada ronda se basa en varios pasos de procesamiento, los cuales incluyen sustitución, transposición y mezcla del texto sin form ato de entrada para transformarlo a la salida en un texto cifrado. Todos ellos son sistemas de cifrado simétrico, también denominado como de clave secreta. Se requiere de la misma clave para el cifrado y descifrado de la información. Implica que tanto el emisor como el receptor deben saber y usar la misma clave secreta para que se puedan realizar todos los pro cesos necesarios sin problemas.